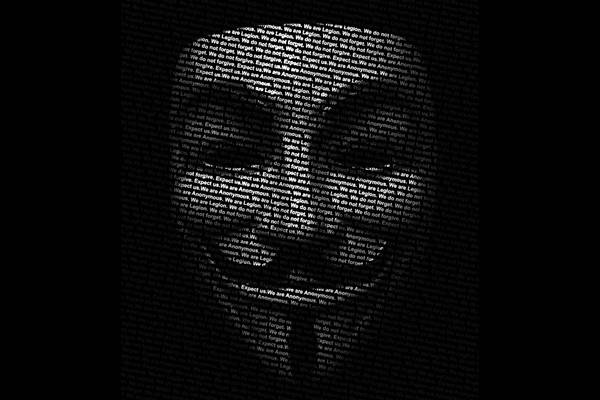

Inseguridad en la nube

¿Qué pensarías si te

digo que todos, en algún punto, pueden saber cómo te llamas, quién eres y dónde

vives? Probablemente te alarmarías por lo que el internet puede hacer.

Facebook es una red

social donde cada vez millones y millones de personas comparten al mundo

información como fotos, videos, pensamientos, etc. Esta red social nos facilita

comunicarnos hacia el mundo exterior como familiares lejanos y su propósito es

conectar más gente aunque estén a distancias lejanas. Esto puede ser un arma de

dos filos, tanto como puede ayudar a compartir información con tus familiares y

amigos, así como puede ser un arma de doble filo exponiendo datos personales

que pueden ser utilizados para malos fines.